高危漏洞時代的生存智慧 從五大典型漏洞透視網絡安全與軟件開發

在數字浪潮席卷全球的今天,網絡空間已成為人類生存與發展的“第二疆域”。這片疆域并不太平,高危漏洞如同潛伏的暗礁,時刻威脅著數據的安全、系統的穩定乃至社會的運轉。從勒索軟件肆虐到數據大規模泄露,每一次安全事件的背后,往往都映射出軟件在開發、部署或維護環節中存在的致命缺陷。對網絡與信息安全軟件開發而言,理解漏洞的本質、掌握防御的策略,已不再是可選項,而是生存與發展的必修課。

本文將從五大典型漏洞切入,剖析其成因與危害,并探討在高危漏洞時代,我們應具備怎樣的“生存智慧”。

一、 五大典型漏洞:安全威脅的微觀鏡像

- 注入漏洞(如SQL注入、命令注入):

- 本質:將未經驗證的用戶輸入直接拼接至命令或查詢語句中執行,使攻擊者能夠注入惡意代碼,操縱后端數據庫或系統。

- 危害:數據泄露、數據篡改、甚至完全控制服務器。

- 反思:這直指開發中對“輸入”的絕對信任。所有外部輸入皆應視為不可信的,必須經過嚴格的驗證、過濾或參數化處理。

- 跨站腳本(XSS)漏洞:

- 本質:攻擊者將惡意腳本注入到可信的網頁中,當其他用戶瀏覽該頁面時,腳本在其瀏覽器中執行。

- 危害:竊取用戶會話Cookie、進行釣魚攻擊、篡改網頁內容、傳播惡意軟件。

- 反思:它揭示了前端輸出時對數據“凈化”的忽視。對用戶提交的內容進行編碼或過濾,區分數據與代碼,是Web應用的基本防御。

- 不安全的反序列化:

- 本質:在反序列化(將數據流還原為對象)過程中,未對數據源進行充分校驗,導致攻擊者可以構造惡意序列化數據,在反序列化時執行任意代碼。

- 危害:遠程代碼執行(RCE)、權限提升、拒絕服務攻擊。

- 反思:復雜數據處理流程中的信任邊界極易模糊。應對序列化數據實施完整性校驗(如數字簽名),并避免反序列化不可信的數據。

- 敏感信息泄露:

- 本質:無意中將敏感數據(如密碼、密鑰、個人身份信息)暴露在日志、錯誤信息、版本控制系統或公開的API響應中。

- 危害:直接為攻擊者提供攻擊憑據或關鍵信息,導致后續更深入的入侵。

- 反思:“默認透明”是危險的。必須在開發全生命周期貫徹“最小權限”和“數據最小化”原則,對敏感信息進行加密存儲和傳輸,并嚴格控制其訪問與輸出。

- 組件已知漏洞的利用:

- 本質:軟件中使用的第三方庫、框架或組件存在公開的漏洞,但未及時更新或打補丁。

- 危害:攻擊者利用公開的漏洞利用代碼(Exploit),可以輕易地攻擊大量依賴該組件的應用。

- 反思:現代軟件開發高度依賴生態,但“拿來主義”伴生著供應鏈風險。持續性的資產清點和漏洞監控至關重要。

二、 網絡與信息安全軟件開發的“生存智慧”

面對層出不窮的高危漏洞,被動的修補遠遠不夠。必須在軟件開發的源頭和全流程中,構建主動、縱深的安全防御體系。

1. 思維轉變:從“功能優先”到“安全左移”

將安全考量嵌入軟件開發生命周期(SDLC)的最早階段。在需求分析、架構設計時,就進行威脅建模,識別潛在風險點。安全不再是測試階段的“找茬”,而是設計與開發階段的“內置屬性”。

- 核心實踐:安全編碼與深度防御

- 安全編碼規范:建立并強制執行團隊的安全編碼規范,對上述典型漏洞的防范措施形成制度性要求。

- 輸入驗證與輸出編碼:對所有輸入進行嚴格的“白名單”驗證,對所有輸出進行恰當的編碼或轉義。

- 最小權限原則:任何進程、用戶或程序都應只擁有完成其任務所必需的最小權限。

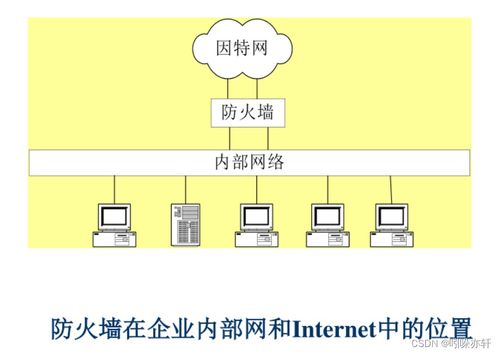

- 縱深防御:不依賴單一安全措施,在網絡、主機、應用、數據等多個層面部署互補的安全控制,即使一層被突破,其他層仍能提供保護。

- 工具賦能:自動化安全檢測與響應

- 靜態應用安全測試(SAST):在代碼編寫階段分析源代碼,尋找安全缺陷。

- 動態應用安全測試(DAST):在測試或運行階段,模擬攻擊者對應用進行測試。

- 軟件成分分析(SCA):自動識別項目中使用的第三方組件及其已知漏洞。

* 交互式應用安全測試(IAST):結合SAST和DAST的優點,在應用運行時進行實時分析。

將這些工具集成到CI/CD管道中,實現安全問題的早發現、早修復。

- 管理護航:漏洞管理與安全運營

- 建立漏洞管理流程:對發現的漏洞進行分級、跟蹤、修復和驗證,形成閉環。

- 持續監控與威脅情報:監控應用運行環境,訂閱最新的威脅情報,及時應對新出現的攻擊手法和漏洞利用。

- 安全培訓與意識提升:定期對開發、測試、運維人員進行安全意識和技術培訓,讓安全成為團隊的文化基因。

****

高危漏洞時代,網絡攻擊的成本在降低,而防御的復雜性在增加。對于網絡與信息安全軟件開發而言,真正的“生存智慧”在于認識到:安全不是一個可以事后添加的功能,而是一種必須貫穿始終的思維方式、一套嚴謹的工程實踐和一項持續運營的能力。從剖析每一個典型漏洞開始,將安全的基因深植于軟件的每一行代碼、每一個流程之中,我們才能在這片充滿挑戰的數字疆域中,構筑起真正可信任的防線。

如若轉載,請注明出處:http://www.diidian.cn/product/43.html

更新時間:2026-02-10 15:12:17